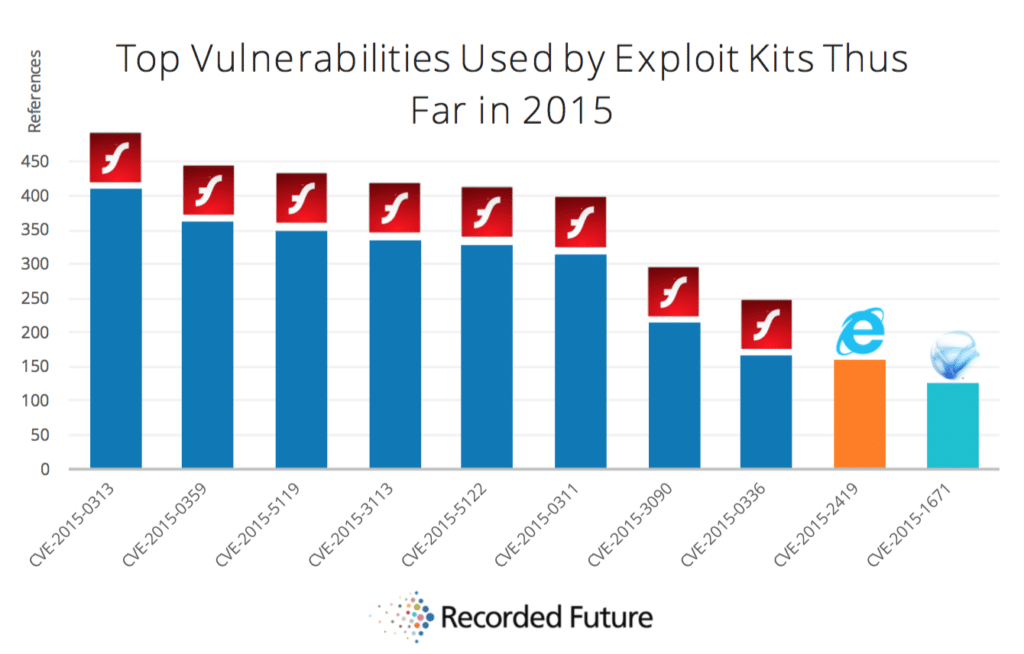

Компания Recorded Future проанализировала более 100 наборов эксплоитов (exploit kits, ЕК), изучив уязвимости, на которые направлены эти EK. Как оказалось, Adobe Flash Player является программным продуктом, который взламывается чаще всего. Уязвимостей во Flash довольно много, и злоумышленники достаточно часто используют эти уязвимости в своих целях.

С 1 января 2015 года по 30 сентября 2015 года Adobe Flash Player содержит 8 из 10 наиболее известных уязвимостей, эксплуатируемых злоумышленниками. Остальные уязвимости относятся к Microsoft Internet Explorer 10 и 11 (CVE-2015-2419) плюс другие продукты Microsoft, включачя Silverlight (CVE-2015-1671).

Наборы эксплойтов представляют из себя пакет эксплойтов сразу под несколько программ (версий) и/или под разные уязвимости в них. В последних версиях связок производится выбор эксплойта именно под конкретную программу пользователя. В большинстве случаев эксплойт-киты используются при атаках типа client-side, когда вредоносный код попадает к жертве через браузер, и в дальнейшем происходит его выполнение. Основной набор эксплойтов в связках нацелен именно на уязвимости в браузерах, Java, Flash, и PDF.

Часто наборы используются в качестве сервиса, когда клиент предоставляет ПО, которое нужно загрузить на ПК или сервер жертвы, а владелец «сервиса» старается установить это ПО на максимальное количество машин. При этом клиент платит за каждую удачную установку.

На компьютеры пользователей ПО попадает разными путями, включая скомпрометированные веб-страницы. Понимание того, какие уязвимости эксплуатируюстя злоумышленниками помогает лучше защититься от взлома.

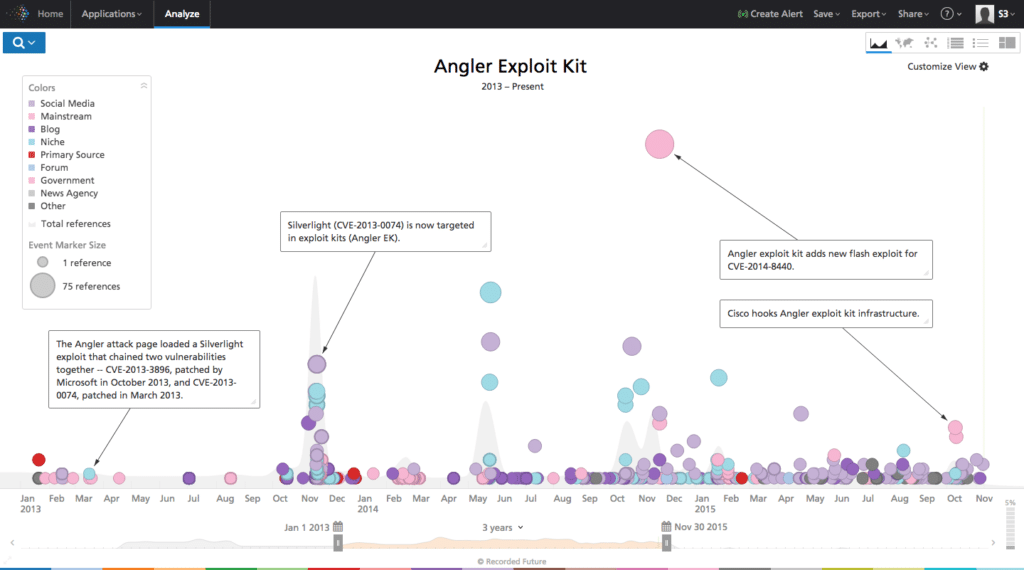

Angler Exploit Kit

Angler — один из наиболее популярных и известных эксплоит-китов, с его помощью осуществлялись наиболее успешные кампании по распространению криптовымогателей. Впервые он появился в 2013 году, и быстро стал популярным благодаря своей возможности оставаться незамеченным подавляющим числом антивирусных продуктов. Angler помогает распространять такое ПО, как Cryptowall, AlphaCrypt, Necurs, и Bedep.

В октябре компания Cisco обнаружила большое количество прокси-серверов, относящихся к Angler. Сеть, которую обнаружили специалисты Cisco, отвечала за 50% активности эксплоит кита. Инфраструктура заражала около 90 тысяч систем в день, и приносила своим создателям около $30 млн в год.

Методология

Компания Recorded Future проанализировала тысячи источников по всей Сети, вклюая .onion сайты, форумы взломщиков и социальные медиа. Кроме Angler, изучалась и работа таких популярных эксплоит-сервисов, как Neutrino, Nuclear Pack.

Компания не выполняла реверс-инжиниринг упоминаемого ПО, вместо этого изучалась доступная информация с блогов по информационной бзопасности, сообщения на блогах и тп.

Результаты

Используя указанные методы, компании удалось определить наиболее популярные среди злоумышленников уязвимости. Как и указывалось выше, большинство относится к Adobe Flash Player.

Самая распространенная уязвимость CVE 2015-0313 — использует Flash Player 16.0.0.296, она идентифицирована Adobe как критичная, и была исправлена в феврале 2015. Эта уязвимость содержится в базе Hanjuan, Angler и Fiesta EKs.

Еще несколько уязвимостей (CVE-2015-5119, CVE-2015-5122) были незамедлительно добавлены авторами EK сразу после того, как об этих проблемах стало известно «благодаря» утечке July 2015 Hacking Team.

Последствия

Поскольку пакет Adobe Flash Player является мультиплатформенным, плюс ко всему в нем достаточно много уязвимостей, среди взломщиков он очень популярен. Фактически, в Adobe Flash Player так много «дыр», что вряд ли этот продукт можно называть безопасной операционной средой.

Версии Flash старше 19.0.0.226 нельзя запускать на Apple OS X.

Понятно, что каждая организация и пользователь должны сами решать, использовать Flash в свой работе или нет. Но одно можно сказать с уверенностью — если уж пакет используется в работе, его нужно вовремя обновлять. Плюс ко всему, стоит использовать «Click to Play», что помогает проверить работу Flash в незнакомом окружении.